CVE-2025-9144

XSS armazenado no Scada-LTS: falha de validação de entrada no campo Nome do Publisher

🇺🇸 Read in English.

CVE-2025-9144

Introdução

Ao testar o aplicativo Scada-LTS, descobri uma vulnerabilidade de Cross-Site Scripting (XSS) armazenada no endpoint publisher_edit.shtm. A falha está no parâmetro name, que não consegue sanitizar a entrada do usuário corretamente. Como resultado, um invasor pode injetar JavaScript malicioso que é executado sempre que a página publishers.shtm é carregada.Neste post, explicarei os detalhes técnicos e o payload exato usado para demonstrar o problema.

O que é a CVE-2025-9144?

CVE-2025-9144 refere-se a uma vulnerabilidade XSS armazenada causada por validação de entrada insuficiente no parâmetro name do endpoint publisher_edit.shtm. A entrada não sanitizada é armazenada no servidor e executada automaticamente no navegador quando a página de listagem correspondente é acessada.

Detalhes Técnicos

➤ Endpoint vulnerável publisher_edit.shtm

➤ Parâmetro afetado: name

➤ Página de gatilho: publishers.shtm

➤ Payload utilizado

<img src=x onerror=alert(32)>

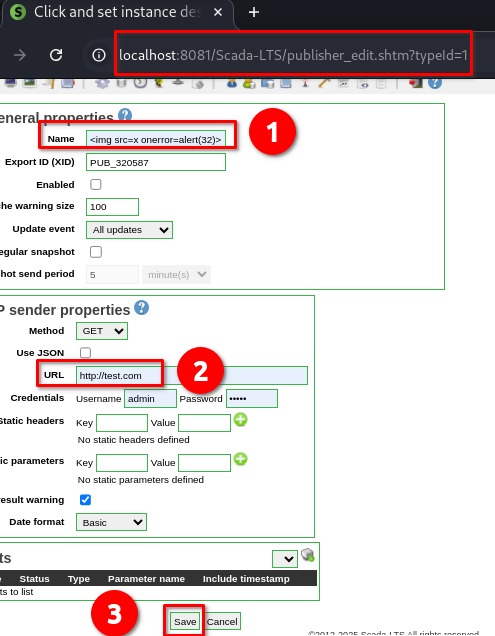

Proof of Concept (PoC)

Veja como você pode reproduzir a vulnerabilidade passo a passo:

➤ Navegue até: publisher_edit.shtm

➤ No primeiro campo “Nome”, insira o payload

➤ No quinto campo (“URL”), insira uma URL, como: test.com

➤ Role a tela para baixo e clique no botão “Salvar”

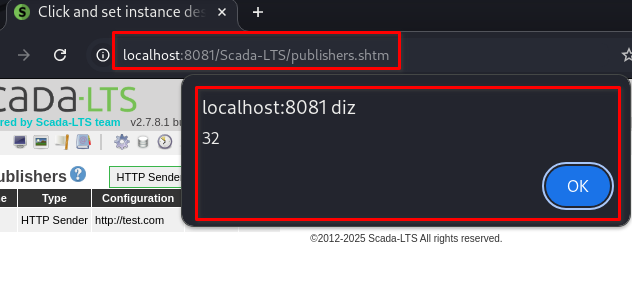

Após salvar, o aplicativo redireciona ou lista entradas em

publishers.shtm, onde o script malicioso é executado automaticamente no navegador de qualquer usuário que visite a página.

Parâmetro nome |

|---|

|

Você pode acessar o relatório completo e ver o passo a passo completo aqui:

Impacto

A vulnerabilidade de Cross Site Scripting (XSS) pode ser explorada para:

- Roubar cookies de sessão (session hijacking);

- Instalar malwares nos dispositivos das vítimas;

- Roubar credenciais salvas no navegador;

- Redirecionar usuários para sites maliciosos;

- Alterar a interface da aplicação (defacement);

- Comprometer a reputação institucional.

Fontes Oficiais

A falha foi reportada eticamente e atribuída como:

Conclusão

Mesmo um único campo de entrada sem validação adequada pode abrir caminho para ataques de alto impacto.CVE-2025-9144 destaca a importância da sanitização de entradas em todas as etapas do desenvolvimento. Se você trabalha com aplicativos web, é importante revisar cuidadosamente todos os pontos de entrada do usuário.Descuidos simples como esse podem facilmente passar despercebidos, mas apresentam sérios riscos.

Créditos

Descoberto com💜 por Karina Gante.

Membro Oficial do CVE-Hunters🏹

Related Content

Se este post foi útil para você, considere compartilhar 💜