CVE-2025-8544

XSS Armazenado no i-Educar via RegraAvaliacao/edit (Com PoC e Screenshots)

🇺🇸 Read in English.

CVE-2025-8544

Introdução

Durante a análise da funcionalidade de edição de regras de avaliação no sistema i-Educar, identifiquei uma vulnerabilidade de XSS armazenado no endpoint /module/RegraAvaliacao/edit. O parâmetro nome, responsável por armazenar o nome da regra de avaliação, aceita scripts maliciosos sem qualquer validação ou sanitização.Esses scripts são salvos no servidor e executados automaticamente assim que a página de listagem de regras de avaliação é acessada.Neste post, vou te mostrar como a falha foi explorada, incluindo os passos completos da PoC, screenshots e os impactos reais que esse tipo de vulnerabilidade pode causar em ambientes produtivos.

O que é a CVE-2025-8544?

A CVE-2025-8544 descreve uma vulnerabilidade de Cross-Site Scripting (XSS) armazenado no endpoint /module/RegraAvaliacao/edit da aplicação i-Educar.O campo nome, utilizado para definir a descrição de uma regra de avaliação, pode ser preenchido com código JavaScript malicioso que será executado automaticamente na página /module/RegraAvaliacao/index.

Detalhes Técnicos

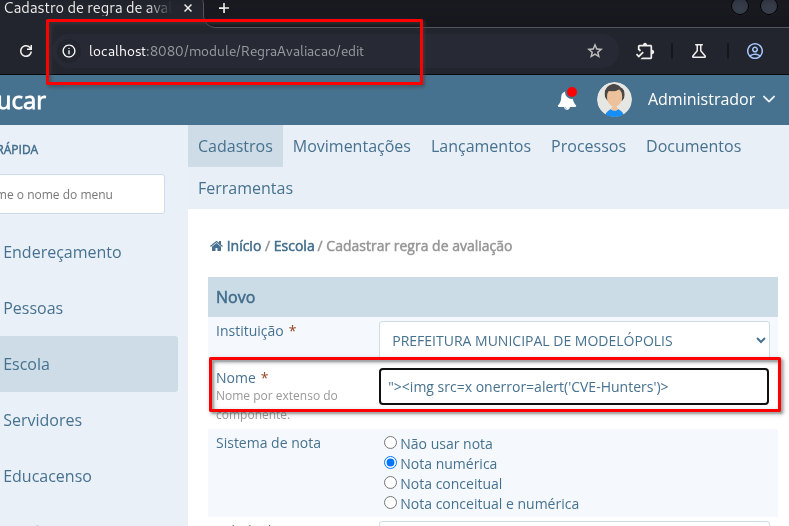

➤ Endpoint vulnerável: /module/RegraAvaliacao/edit

➤ Parâmetro afetado: nome

➤ Página de disparo (trigger): /module/RegraAvaliacao/index

➤ Payload Utilizado:

"><img src=x onerror=alert('CVE-Hunters')>

Proof of Concept (PoC)

Para explorar a falha, siga os seguintes passos:

➤ Acesse o endpoint: /module/RegraAvaliacao/edit

➤ Insira o payload no segundo campo: “Nome”

➤ Preencha os demais campos obrigatórios com qualquer valor

➤ Clique em: “Salvar”

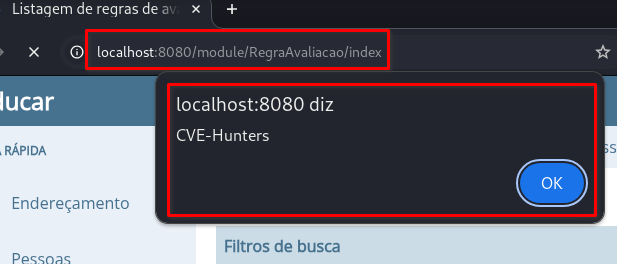

A página

/module/RegraAvaliacao/indexserá carregada automaticamente e o payload será executado:

Parâmetro nome |

|---|

|

Você pode acessar o relatório técnico completo aqui:

Impacto

Esta vulnerabilidade de XSS armazenado pode ser explorada para:

Roubar cookies de sessão (session hijacking)

Instalar malwares nos dispositivos dos usuários

Capturar credenciais salvas no navegador

Redirecionar vítimas para sites maliciosos

Alterar a interface da aplicação (defacement)

Obter ou manipular dados sensíveis

Danificar a reputação institucional

Fontes Oficiais

A falha foi reportada eticamente e atribuída como:

Conclusão

A CVE-2025-8544 mostra como até campos administrativos simples, como o nome de uma regra, podem ser utilizados como vetor de ataque se não forem devidamente validados.É essencial aplicar validações rigorosas e sanitização de entradas em toda a aplicação, especialmente em módulos administrativos onde o impacto de um XSS pode ser muito maior.

Créditos

Descoberto com💜 por Karina Gante.

Membro Oficial do CVE-Hunters🏹

Related Content

Se este post foi útil para você, considere compartilhar 💜