CVE-2025-10909

XSS armazenado via Bypass de upload de SVG no NovoSGA.

🇺🇸 Read in English.

CVE-2025-10909

Introdução

E se o simples upload de um arquivo SVG pudesse comprometer o navegador de um usuário? Nesta publicação, explicarei uma vulnerabilidade XSS armazenada que descobri no NovoSGA, que utiliza um bypass de upload de arquivo para injetar e executar JavaScript.Esta vulnerabilidade foi classificada como CVE-2025-10909 após divulgação responsável e afeta os parâmetros logoNavbar e logoLogin do endpoint /admin.Abaixo, você encontrará os detalhes técnicos, uma PoC passo a passo, payloads, impacto e referências oficiais.

O que é a CVE-2025-10909?

CVE-2025-10909 são múltiplas vulnerabilidades de script entre sites armazenado (XSS) acionada por meio de bypass no upload de arquivos SVG. Ao contrário do XSS tradicional baseado em entrada, essa falha permite que um invasor carregue um SVG malicioso contendo JavaScript incorporado. Quando renderizado pelo navegador, esse script é executado automaticamente, comprometendo qualquer usuário que acesse o arquivo.Esse tipo de problema é especialmente perigoso porque persiste no servidor e não requer interação do usuário além de simplesmente visitar a URL do arquivo.

Detalhes Técnicos

➤ Endpoint vulnerável /admin

➤ Parâmetros afetados: logoNavbar e logoLogin

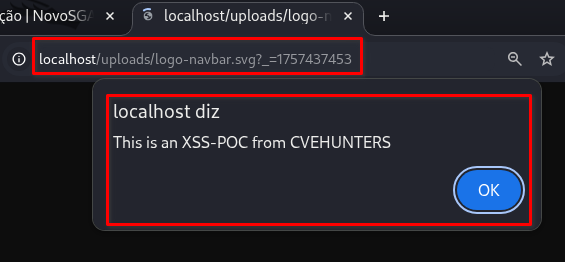

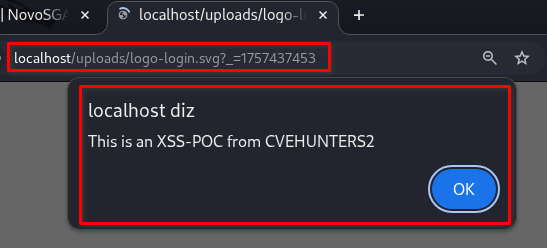

➤ Páginas de gatilho: /uploads/logo-navbar.svg?_=[ID] e /uploads/logo-login.svg?_=[ID]

➤ Payload utilizado

<svg xmlns=""http://www.w3.org/2000/svg"" fill=""none""> <script> alert(""This is an XSS-POC from CVEHUNTERS""); </script> </svg>

Proof of Concept (PoC)

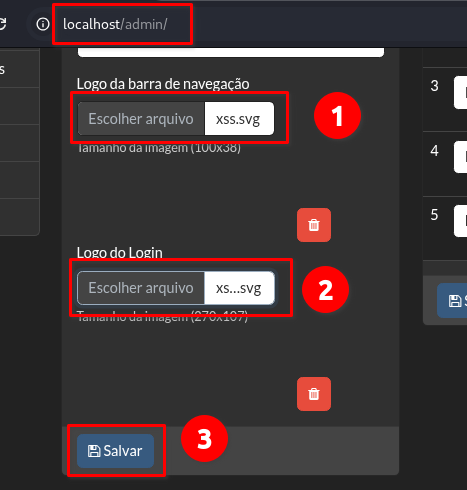

Veja como reproduzir a vulnerabilidade passo a passo:

➤ Salve o payload como: xss.svg

➤ Acesse o endpoint vulnerável

➤ Clique em “Escolher arquivo” e selecione xss.svg. Em seguida, clique em “Salvar”

➤ Navegue até o as páginas de gatilho

O script será executado imediatamente.

Parameter logoNavbar | Parameter logoLogin |

|---|---|

|  |

Você pode acessar o relatório completo e ver o passo a passo completo aqui:

Impacto

A vulnerabilidade de Cross Site Scripting (XSS) pode ser explorada para:

- Roubar cookies de sessão (session hijacking);

- Instalar malwares nos dispositivos das vítimas;

- Roubar credenciais salvas no navegador;

- Redirecionar usuários para sites maliciosos;

- Alterar a interface da aplicação (defacement);

- Comprometer a reputação institucional.

Fontes Oficiais

A falha foi reportada eticamente e atribuída como:

Conclusão

Ignorar restrições de upload de arquivos usando arquivos SVG é um vetor XSS bem conhecido, mas ainda frequentemente subestimado. CVE-2025-10909 demonstra como um upload de imagem aparentemente inofensivo pode se transformar em uma ameaça persistente do lado do cliente.As equipes de segurança devem tratar SVGs como conteúdo ativo, sanitizá-los cuidadosamente e evitar renderizar arquivos enviados pelo usuário diretamente no navegador sem filtragem. Mesmo um único campo — ou arquivo — é suficiente para comprometer um aplicativo.

Créditos

Descoberto com💜 por Karina Gante.

Membro Oficial do CVE-Hunters🏹

Related Content

Se este post foi útil para você, considere compartilhar 💜